Le reti wireless sono rappresentate da tutte le reti in cui i terminali accedono alla rete tramite canali “senza fili”, generalmente onde radio. Si distinguono in:

- reti radiomobili: sono reti wireless in cui i terminali utenti possono spostarsi sul territorio senza perdere la connettività con la rete (es. la rete cellulare)

- Wireless LAN (WLAN): sono reti wireless che forniscono coperture e servizi tipici di una LAN

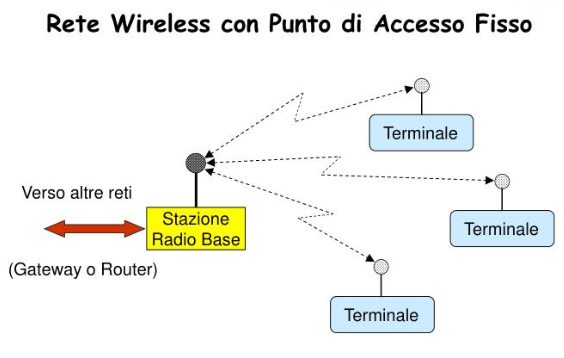

Nelle reti wireless l’accesso alla rete è generalmente unico ed è rappresentato da una stazione base o Access Point fisso e il terminale mobile si sposta “all’interno della stessa rete” entro l’area di copertura del segnale garantita dal Punto di Accesso.

Nelle reti cellulari, invece, la copertura geografica è garantita attraverso una tassellatura di aree adiacenti e/o sovrapposte, dette celle, dove l’utente si può muovere attraverso la rete passando da una cella all’altra, senza interrompere la comunicazione.

Il “trasferimento” della connessione da una cella all’altra mentre il terminale mobile si sposta all’interno della rete prende il nome di handover o handoff ed è l’elemento distintivo tra le reti cellulari e ogni altro tipo di rete TLC.

dispensa reti del Politecnico di Torino

Classificazione su base geografica

Come per le reti cablate, anche per le reti wireless viene fatta una classificazione sulla base della distanza geografica che il segnale trasmesso dai dispositivi che si connettono alla rete può raggiungere. Sulla base dell'”area di copertura” raggiungibile si hanno dunque:

- WBAN (Body Area Network): circa 1 metro – reti wearable –

- WPAN (Personal Area Network): circa 10 metri -fondamentalmente Bluetooth–

- WLAN (Wireless Local Area Network): circa 500 metri

- WWAN (Wireless Wide Area Network): circa 10 km

Le reti Wireless LAN o WLAN sono costituite da Station (STA) e Access point (AP). L’AP è un dispositivo che consente l’accesso a un sistema di distribuzione per le stazioni associate. Solitamente gli AP sono elementi di infrastruttura connessi a backbone cablati.

Le WLAN sono regolate dagli standard della famiglia IEEE 802.11: dalla 802.11b in poi si chiamano semplicemente Wi-Fi (wireless fidelity), marchio definito da un consorzio di imprese che ormai è divenuto sinonimo di wireless.

L’802.11, ovvero il primo standard relativo alle reti wireless, viene più specificamente indicato col termine “802.11 legacy”.

Tra i vari progetti 802.11 ricordiamo l’802.11i che ha come scopo quell odi sopperire alle debolezze del sistema crittografico WEP (vedi prossimi paragrafi) aumentando la sicurezza generale delle reti. Sostanzialmente implementa le specifiche crittografiche per l’uso dell’algoritmo crittografico AES e il sistema Port Based (IEEE 802.1x) di autenticazione e gestione delle chiavi nelle WLAN (vedi paragrafi successivi).

I requisiti delle tradizionali reti LAN cablate (wired) si riscontrano anche nelle WLAN:

- completa connessione fra le stazioni che ne fanno parte

- capacità di inviare messaggi broadcast

Mentre le peculiarità da fronteggiare sono:

- la sicurezza delle informazioni

- la larghezza di banda

- il consumo energetico

Le WWAN sono reti di dimensione geografica estese fino a una decina di kilometri e nascono dall’esigenza di raggiungere utenti che difficilmente potrebbero avere connessioni cablate (es. paesi di montagna o aree difficilmente raggiungibili e/o antieconomiche per le normali linee fisse).

Le soluzioni WWAN si basano fondamentalmente su un’infrastruttura a rete cellulare, o su trasmissione satellitare.

Analogamente a quanto successo con Wi-Fi, un consorzio di imprese, riunitosi con l’intento di perseguire l’interoperabilità dei sistemi basati sullo standard IEEE 802.16 WirelessMAN (Wireless Metropolitan Area Network), ha dato vita al marchio WiMAX, una tecnologia che consente l’accesso a reti di telecomunicazione a banda larga e senza fili.

Il WiMax è in grado di raggiungere velocità fino a 7 megabit al secondo. Inoltre implementa tecniche di crittografia e autenticazione, assicurando così un notevole grado di affidabilità ed elevati standard di sicurezza.

La sicurezza delle reti wireless

Come le comunicazioni cablate, anche la trasmissione senza fili presenta diverse problematiche relative alla sicurezza, in particolare per il fatto che non necessità di una connessione fisica per poter accedere alla LAN.

Le reti wireless, trasmettendo dati per mezzo delle onde radio, presentano ulteriori problemi rispetto alle reti wired, dipendenti dal canale di comunicazione utilizzato. Una trasmissione nell’etere viene facilmente intercettata e chiunque riesce a manipolare i dati con semplici pacchetti software di pubblico dominio. E’ necessario dunque sviluppare un insieme di meccanismi aggiuntivi per la protezione delle comunicazioni.

I problemi principali che riguardano un WLAN si possono suddividere in tre categorie:

- riservatezza: i dati trasmessi attraverso il canale non devono essere intercettati e interpretati

- controllo di accesso (Access Control): alla rete possono accedere solo gli host autorizzati

- integrità dei dati: i messaggi trasmessi non devono essere manomessi, cioè devono giungere integri a destinazione

Per rispondere all’esigenza di riservatezza e integrità del sistema nelle operazioni di trasmissione si implementa una codifica dei dati, mentre per regolare il controllo dell’accesso alla rete si ricorre all’autenticazione dell’utente.

La crittografia dei dati

Il meccanismo per la riservatezza dei dati previsto dallo standard IEEE 802.11 è il WEP (Wired Equivalent Privacy) il cui proposito, come suggerisce il nome stesso, è quello di raggiungere per le reti wireless la stessa affidabilità delle reti cablate ethernet.

E’ un protocollo di sicurezza a livello data Link della pila ISO/OSI che si avvale dell’algoritmo crittografico RC4 e del sistema di controllo dell’integrità dei dati CRC-32.

L’algoritmo di codifica si basa sull’utilizzo di una chiave privata (crittografia simmetrica) e pertanto prevede la condivisione della stessa attraverso canali di comunicazione esterni alla rete wireless. Tale condizione si traduce in un livello di insicurezza del sistema.

Dopo l’immissione sul mercato il WEP si dimostrò subito troppo poco robusto. La sicurezza offerta, non era assolutamente assimilabile a quella delle reti cablate, in quanto normali utenti informatici avrebbero potuto violarlo in pochissimo tempo impadronendosi del traffico circolante sulla rete.

La diffusione sempre più elevata di dispositivi senza fili richiede un continuo sviluppo di protocolli di sicurezza che rispondano efficacemente alle esigenze degli utenti sulla rete. Fu così che, dall’evoluzione del WEP nacque il WPA che, oltre ad estendere la dimensione della chiave (fino a 128 bit) aggiunge un sistema di autenticazione reciproco tra client e rete wireless.

In pratica il WPA avvolge attorno al preesistente meccanismo del WEP un “involucro”, il TKIP (Temporary Key Integrity Protocol), capace di rendere più efficienti alcune precedenti funzionalità e di garantirne di nuove come ad esempio la rigenerazione causale e la distribuzione continua delle chiavi durante il processo.

Ma la vera svolta si ha con il WPA2 che adotta un nuovo algoritmo di crittografia simmetrica, il più diffuso al mondo: l’AES (Advanced Encryptio Standard).

L’autenticazione

L’autenticazione è il processo attraverso il quale si verifica l’identità di un computer/software/utente che vuole comunicare con un altro computer/software/utente attraverso una connessione.

Ad esempio il login permette di rendere nota l’identità del richiedente di un servizio al fine di consentirgli l’accesso ai dati e alle risorse (per esempio un sistema di elaborazione o una sezione riservata di un portale web).

La prima forma di autenticazione si basava sulla conoscenza dell’SSID della rete. La criticità di questa implementazione risiedeva nel fatto che l’SSID, essendo trasmesso in chiaro, veniva subito individuato dagli sniffer.

La protezione WEP statica si basa, invece, sulla condivisione della password segreta (o chiave condivisa) per L’autenticazione dell’utente nella WLAN. Una criticità relativa a questo approccio sta nella difficoltà a modificare periodicamente tali chiavi, dal momento che non è previsto un metodo per l’automazione dell’aggiornamento e della distribuzione.

Un sistema di autenticazione integrativo si basa sul filtraggio dei MAC Address dei dispositivi wireless ma, dal momento che la crittografia WEP non codifica il campo dell’indirizzo MAC del frame, un hacker sarebbe facilmente in grado di monitorare il traffico e individuare gli indirizzi MAC validi e abilitati.

Il sistema di autenticazione e autorizzazione più affidabile si basa sul protocollo 802.1x, che è uno standard per l’autenticazione dell’accesso alla rete. Tale sistema si basa sull’utilizzo delle porte (Port based Network Access Control) e viene utilizzato per la gestione delle chiavi di protezione del traffico di rete.

I componenti del sistema previsto dal protocollo 802.1x sono:

- l’utente di rete (Supplicant)

- un dispositivo di accesso alla rete (o gateway) come punto di accesso alla rete senza fili (Authenticator)

- un servizio di autenticazione, autorizzazione e accesso (AAA) costituito da un server RADIUS (Remote Authentication Dial In User Service).

Quando un client wireless entra nel raggio di azione di un AP senza fili, questo richiede le credenziali di accesso al client. Il client si identifica e l’AP inoltra tali credenziali al server RADIUS per verificarne l’identità. A sua volta il server RADIUS richiederà ulteriori credenziali al client a fronte delle quali, se valide, invierà una chiave di autenticazione al punto di accesso. L’AP a questo punto utilizzerà la chiave di autenticazione per trasmettere in modo protetto le informazioni.

Handoff [Wikipedia]

Nell’ambito delle comunicazioni telematiche wireless, per handover si intende la procedura per la quale viene cambiato il canale usato dalla connessione di un terminale mobile alla rete wireless mantenendo attiva la comunicazione.

Nell’ambito della telefonia mobile con il termine “handover” (o handoff) si intende la procedura per la quale un terminale mobile cambia il canale (frequenza e slot di tempo) che sta utilizzando durante una comunicazione, mantenendo attiva la comunicazione stessa.

Nelle wireless local area network, si intende la procedura per la quale un terminale sposta la sua associazione da un access point ad un altro.

Il ruolo dell’Access point

L’AP è un’entità che permette la distribuzione dei servizi MAC via Wireless Medium (WM) per le stazioni ad esso associate.

In genere è una sorta di bridge locale che interfaccia la rete wireless con una wired e copre una ben determinata area consentendo ai dispositivi di passare da una cella all’altra garantendo la connettività. Può anche essere utilizzato semplicemente come ripetitore di segnale ed effettua le funzioni di bridging, fondamentali per la traduzione dei frame tra la rete wired e la rete wireless.

Può essere configurato per funzionare come “Root Access Point” oppure come “Root Access Point”

L’architettura delle reti wireless

Per l’architettura delle reti wireless rimando al libro di testo da pag. 271 a pag. 279 e le dispense successivamente fornite.

Tale pagina è un riassunto del libro di testo Sistemi e Reti” della Hoepli – per maggiori dettagli si rimanda al manuale degli autori Lo Russo e Bianchi